Microsoft Cloud App Security es un agente de seguridad de acceso a la nube que admite varios modos de implementación, incluida la recopilación de registros, los conectores de API y el proxy inverso. Proporciona una gran visibilidad, control sobre el viaje de datos y análisis sofisticados para identificar y combatir las ciberamenazas en todos sus servicios en la nube de Microsoft y de terceros.

¿Qué podemos hacer con MCAS?

- Descubrir y evalar aplicaciones en la nube

- Aplicar políticas de gobierno de la nube

- Limite la exposición de los datos compartidos y hacer cumplir las políticas de colaboración

- Descubrir, clasificar, etiquetar y proteger los datos regulados y confidenciales almacenados en la nube

- Hacer cumplir las políticas de cumplimiento y DLP para los datos almacenados en la nube

- Bloquear y proteger la descarga de datos confidenciales a dispositivos no administrados o riesgosos

- Colaboración segura con usuarios externos mediante la aplicación de controles de sesión en tiempo real

- Detectar amenazas en la nube, cuentas comprometidas, personas internas malintencionadas y ransomware

- Utilizar la pista de auditoría de actividades para investigaciones forenses

- Servicios de IaaS seguros y aplicaciones personalizadas

CASO DE USO DE POWER AUTOMATE, MICROSOFT TEAMS Y MICROSOFT CLOUD APP SECURITY

Como ya sabemos, con Microsoft Cloud App Security podemos generar políticas y alertas basada en controles para diferentes actividades. A continuación, describiremos un proceso de generación de alerta y automatización a través de mensaje con Microsoft Teams.

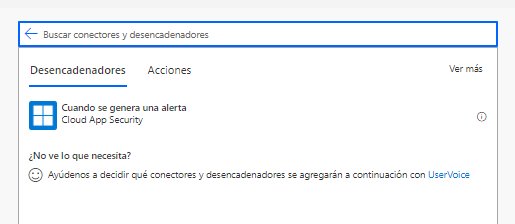

Crearemos un Flujo en Power Automate llamado “Flow-MCAS” y utilizaremos como desencadenador “Cuando se genera una alerta” de Microsoft Cloud App Security:

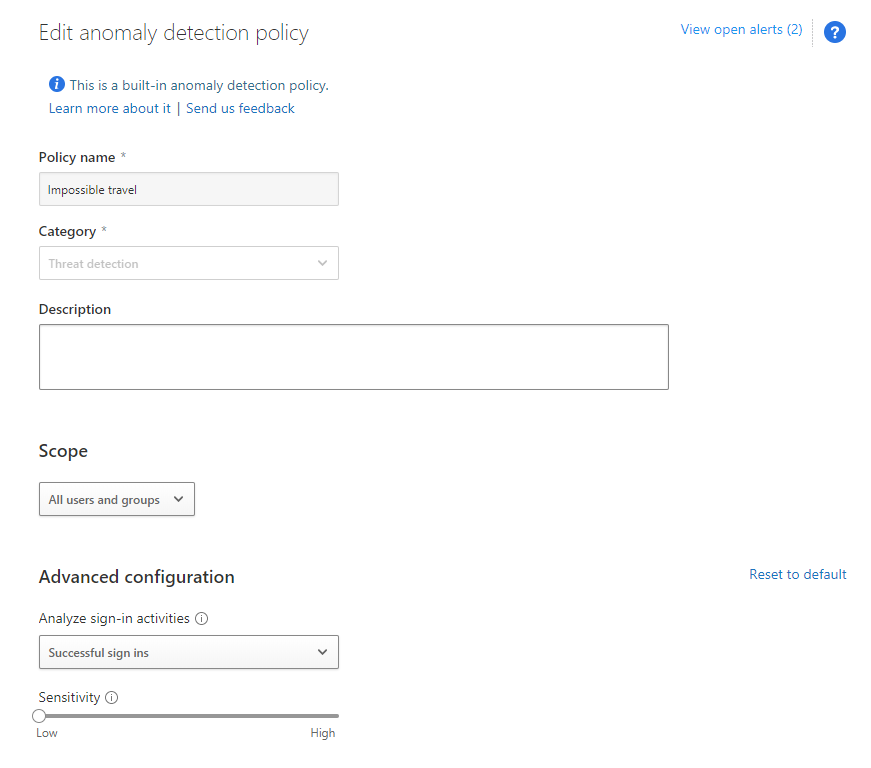

En el siguiente ejemplo utilizaremos la política por defecto “Impossible travel”, la cual genera una alerta cada vez que identifica dos actividades de usuario (en una sesión única o múltiples) que se originan en ubicaciones geográficamente distantes dentro de un período de tiempo más corto que el tiempo que le habría tomado al usuario viajar desde la primera ubicación a la segunda.

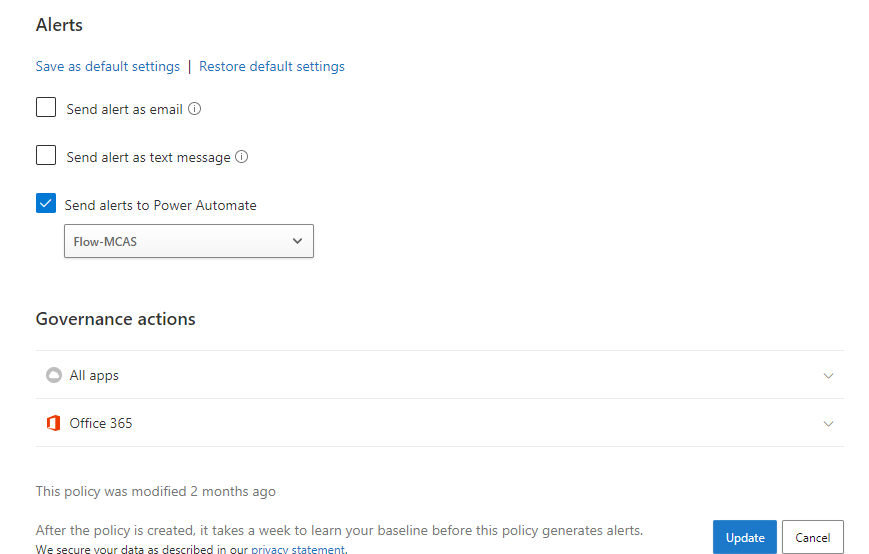

En Alertas, seleccionaremos la opción “Send alerts to Power Automate”, donde seleccionaremos el flujo al cual deseamos enviar la alerta, en este caso mi flujo es “Flow-MCAS”:

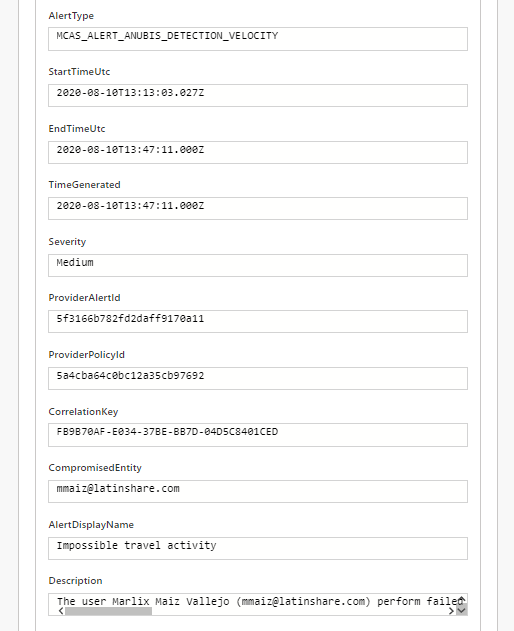

Cada vez que se genere este tipo de alerta, siempre tenemos un Output de propiedades que podremos utilizar más adelante.

Una de esta propiedad es el CompromisedEntity la cual nos indica la cuenta de usuario que registra esta actividad de Impossible Travel.

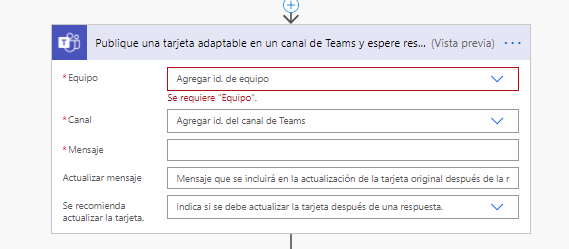

Luego, a través de las acciones de Teams podemos publicar mensajes en un canal o enviar a algún usuario para su posterior auto-gestión, en este ejemplo utilizaremos la acción de “Publique una tarjeta adaptable en un canal de Teams como el bot de Flow”:

Donde:

- Equipo: corresponde al Team al cual se enviará el mensaje.

- Canal: el canal donde se publicará el mensaje.

- Mensaje: estructura del mensaje con la tarjeta adaptable.

- Actualizar mensaje: luego de seleccionar una opción disponible que se definen en el cuerpo del “Mensaje”, se cambiará el texto por lo que se indicará en esta opción.

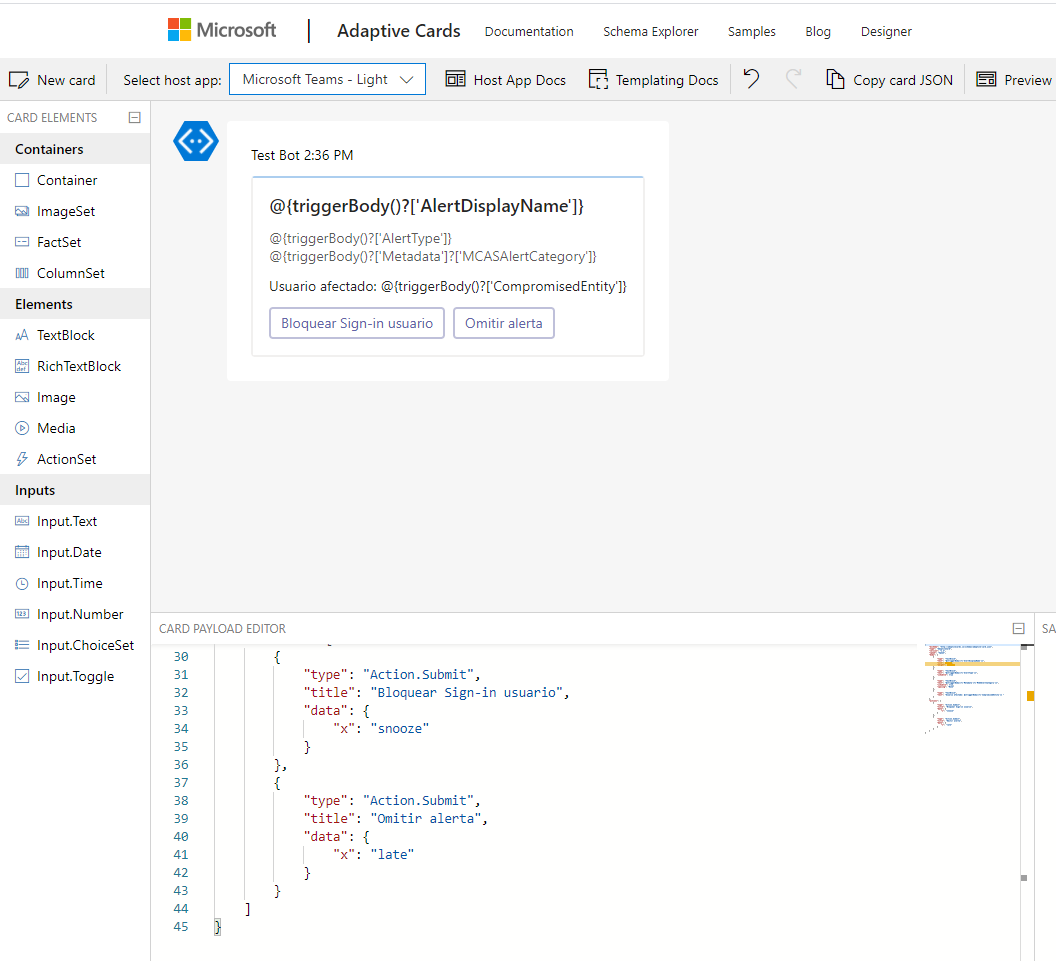

En mi mensaje de ejemplo, utilizo la siguiente estructura de adaptative card (lo que va en “Mensaje”):

{

“$schema”: “http://adaptivecards.io/schemas/adaptive-card.json”,

“type”: “AdaptiveCard”,

“version”: “1.0”,

“speak”: “Speak”,

“body”: [

{

“type”: “TextBlock”,

“text”: “@{triggerBody()?[‘AlertDisplayName’]}”,

“size”: “large”,

“weight”: “bolder”

},

{

“type”: “TextBlock”,

“text”: “@{triggerBody()?[‘AlertType’]}”,

“isSubtle”: true

},

{

“type”: “TextBlock”,

“text”: “@{triggerBody()?[‘Metadata’]?[‘MCASAlertCategory’]}”,

“isSubtle”: true,

“spacing”: “none”

},

{

“type”: “TextBlock”,

“text”: “Usuario afectado: @{triggerBody()?[‘CompromisedEntity’]} ”

}

],

“actions”: [

{

“type”: “Action.Submit”,

“title”: “Bloquear Sign-in usuario”,

“data”: {

“x”: “snooze”

}

},

{

“type”: “Action.Submit”,

“title”: “Omitir alerta”,

“data”: {

“x”: “late”

}

}

]

}

Si deseamos conocer como modificar esta estructura, así como también añadir nuevas funciones/botones/entradas de datos para utilizar después, podemos acceder a https://adaptivecards.io/designer/ y en el campo

Donde, en “Host App” se debe seleccionar Microsoft Teams para tener un Preview de como se vería esta Adaptative Card en MS Teams. Debemos introducir nuestro código o crearlo en el cuadro de “Card Payload Editor” y finalmente la Preview aparecerá en el cuadro central.

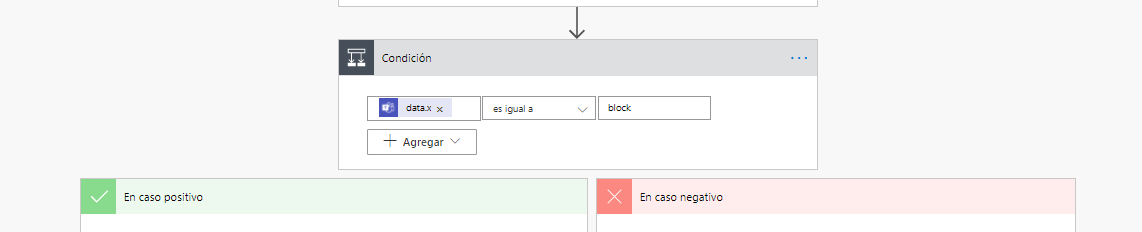

Finalmente, los botones podrán almacenar valores, en este ejemplo, en la línea 41 “x” puede ser “Snooze” o “Late” según el botón seleccionado. Estos valores pueden ser gatillados a través de una acción de condición que tomaría algún camino según su valor:

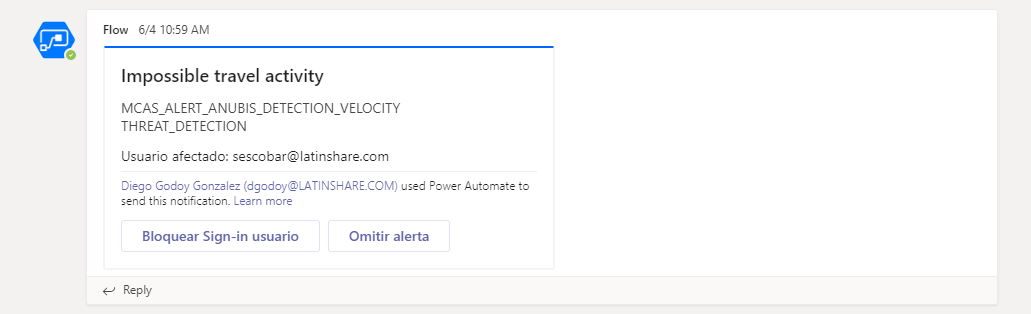

Ahora, este ejemplo, se visualiza de la siguiente manera en el Teams del equipo del SOC:

Con esto, se pueden automatizar diferentes alertas generadas de Microsoft Cloud App Security y crear sistema de gestión de incidentes basado en aprobaciones enviadas a un equipo o un usuario.

Diego Godoy Gonzalez.

Ingeniero Senior.

LATINSHARE